本文擷取自網管人

驅動資安技術快速演進到擴展式偵測及回應(eXtended Detection and Response,XDR),藉由雲端平台建構資料湖(Data Lake),可存放大量非結構化資料,以便7×24小時地蒐集聯網裝置、網路傳輸、雲端平台等運行資料,讓後端系統可基於威脅情資運行關聯比對,主動發現攻擊活動以有效降低損害。

SaaS模式訂閱資安服務

根據Check Point威脅情報部門Check Point Research日前公開的2022年度網路攻擊趨勢統計,全球網路攻擊數量較2021年增加38%,特別是第四季度達到歷史新高,平均每個組織每週遭遇1,168次攻擊,最嚴重的前三個行業是教育/研究、政府、醫療。由於教育機構在COVID-19疫情大流行後快速地發展數位教學應用,開放全體師生採線上授課與學習,卻往往缺乏安全防護機制,因而成為攻擊者鎖定標的。從研究報告統計數據來看,教育/研究單位於2022年每個組織平均每週遭受2,314次攻擊,較2021年大幅增長了43%。

Palo Alto Networks日前亦發布《網路安全的下一步》(What’s Next in Cyber)報告,針對全球1,300名垂直行業的高階管理層進行調查,96%的受訪者承認自家公司過去一年曾經歷過網路安全事件和數據洩漏事件,84%同意混合工作模式為主要因素。

缺乏人力、工具與應變程序的企業或組織,大多會採用資安監控中心(SOC)的監控服務,透過基於資安事件管理系統(SIEM)與橫向調配與自動化執行回應(SOAR)建構的平台,掌握最新威脅情資(Threat Intelligence),進而搭配端點部署的EDR機制蒐集資料運行關聯分析,由專業研究團隊執行威脅獵捕,達成主動偵測與即時回應異常活動,讓資安風險受到嚴加管控。

但對於多數IT規模不大、預算不足的企業而言,SOC監控服務過於昂貴,且端點須搭配EPP/EDR,偏重於偵測與回應能力,未必有能力抵禦先進的APT攻擊滲透。對此,XDR方案即可有所發揮,基於SaaS模式訂閱採用即可運行,降低導入部署與維運異質資安防護技術的複雜度。

法規明定部署EDR可望驅動普及

Palo Alto Networks台灣區技術總監蕭松瀛說明,威脅偵測與回應改成「X」,更強調擴展性,不僅著重於掌握端點,亦涵蓋雲端服務運行環境產生的資料,以及擷取網路連線封包內容,將這些全數存放於資料湖後,運用機器學習演算分析,輔助資安維運人員快速釐清與緩解風險。

Check Point資安傳教士楊敦凱引述Gartner發布的XDR市場指南指出,XDR為新興解決方案,用於輔助資安維運團隊改善威脅預防、偵測與回應執行效率,目前的XDR市場尚在早期發展階段,訴求重點在於專精在處理資安事件,從感知、偵測到回應處理,整個流程得以藉由自動化方式運行,並運用市場現有的技術來落實。

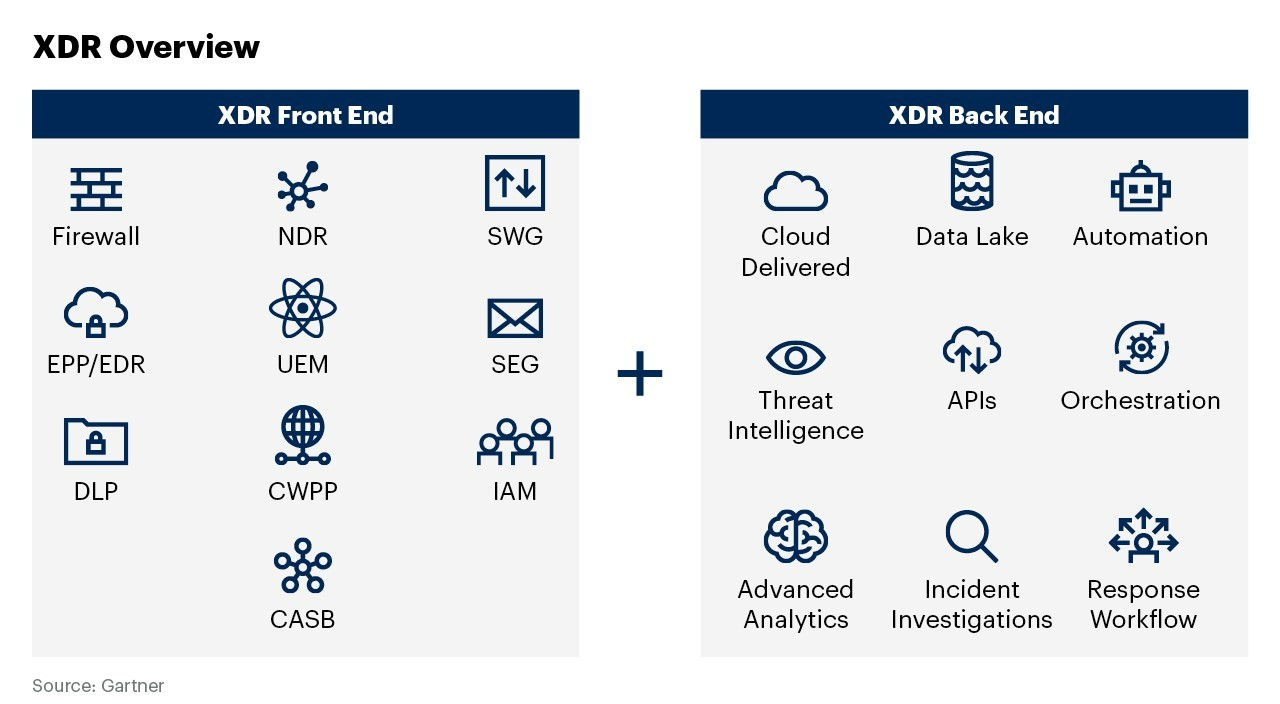

XDR組成元件包含前端感知器與後端控管平台。前端感知器即為企業熟知的EPP/EDR、網路偵測與回應(NDR)、防火牆、郵件安全、網頁安全閘道等技術,至少須具備超過三種以上。後端控管平台則多為SIEM與SOAR既有特性,例如資料湖、威脅情資、進階分析、事件調查、資源調度、自動化與回應執行引擎等元件,唯一特殊的是採以雲端交付模式,機敏性較高的產業未必可直接訂閱採用,未來或可改由當地MSP(託管服務供應商)來提供服務。

楊敦凱觀察,台灣企業或組織對於國際市場出現的新興技術看法較為保守,通常發展腳步通常較慢,XDR解決方案同樣如此。他進一步說明,當前台灣企業或組織熱門的議題為EDR、偵測與回應代管(MDR),主要驅動力來自2021年行政院頒布《資通安全管理辦法》子法修正條文,明文規定A、B級公務機關須部署端點偵測與應變(EDR)機制,同時完整介接資安弱點通報(VANS),因此近兩年正積極導入部署。

資安技術專家實作拆解APT攻擊手法過程發現,須完整掌握端點產生的日誌才得以還原惡意程式滲透行徑,利用EDR工具蒐集便可追蹤到根本原因進而加以改善資安體質。但是實務上,多數端點設備較為老舊,例如桌機的記憶體只配置8G規格,若任意安裝資安軟體工具恐影響運行效能。再加上預算不足、人力有限,企業或組織只能階段性地汰換,或改採用MDR服務委外代管。

XDR Alliance共推整合框架

傳統SOC服務蒐集取得的資料,主要為偵測發現事故所產生,也就是防毒引擎掃描比對發現為已知惡意程式,逕行隔離檔案的動作,或者是防火牆設定的黑名單,當網路傳輸封包中比對發現時執行阻斷的記錄,皆為SOC蒐集用以關聯分析的資料來源。意味著SOC將受限於防禦機制的偵測能力,若防毒引擎、防火牆等資安技術皆無法辨識,SOC也無從得知相關行為資料。

為了釐清攻擊活動行為軌跡並推論背後的意圖,SOC開始納入EDR完整記錄端點環境檔案執行所產生的資料,甚至是整合網路封包流量、雲端工作負載等異質技術環境產生的資料,依據MITRE ATT&CK框架定義進行關聯分析,釐清攻擊活動屬於狙殺鏈(Kill Chain)的執行階段,及其採用的策略、技術與執行程序(TTP),此時即可搭配SOAR方案預定義的劇本(Playbook)實作事件回應執行步驟,提高控管的有效性。

如今XDR解決方案組成元件是由當前主流資安技術所建構而成,因此對於Check Point、Palo Alto Networks等次世代防火牆業者,抑或是Trellix等進階威脅防護技術供應商而言,先天即具備XDR方案的前端感知元件技術,只須擴展研發再將後端管理系統陸續運用雲端平台設計建構,以便獲取最新威脅情資,同時確保大數據系統的實體資源可彈性擴充,避免遭遇效能瓶頸。

楊敦凱指出,XDR目前最大的挑戰在於整合與實現橫向溝通,為此國際市場自2021年開始出現XDR Alliance組織,期望制定出開放框架,讓資安領域的API得以遵循標準格式,以便彼此互通與交換資料。目前加入的成員除了資安技術供應商,亦包含MSSP、MDR、系統整合商、專業顧問服務等領域,共同協助企業調整配置、導入部署與維運XDR框架,實踐以拓撲圖方式呈現關聯性與歸納分析結果,針對高風險環節採以Playbook執行回應,或提出建議操作步驟,可大幅降低資安維運門檻、提高工作效率,不僅減少人為疏失的機會,亦可讓資安人才缺口問題得到緩解,確保數位應用場域營運韌性。